| Home | | | Short News | | | Long News | | | Long Reads | | | Support | | | Library |

Прошло больше десяти лет с тех пор, как организации начали применять решения по предотвращению утечек информации Data Loss Prevention. На данный момент на рынке существует огромное количество решений — как отечественных, так и зарубежных, и все себя с гордостью называют DLP. Но давайте посмотрим, зачем в действительности нужен режим блокировки, и есть ли ему вообще место в нынешних реалиях.

А вы когда-нибудь задумывались, с чего все начиналось? Родоначальниками DLP были программные комплексы, которые в то время назывались Content Monitoring and Filtering (CMF), нацеленные в первую очередь на мониторинг. Название очень инженерное, как принято сейчас говорить, «функциональное». Оно отражает только способность решения выполнять какую-либо функцию и не описывает конечный результат, который должен получить пользователь от его применения.

По мере развития рынка и появления возможности блокировки передачи данных было сформулировано основное преимущество — предотвращение утечек данных. Так и назывался, к примеру, магический квадрат Gartner в 2007 году Magic Quadrant for Content Monitoring and Filtering and Data Loss Prevention. А уже с 2008 года отчет переименован в Content-Ware Data Loss Prevention. Кстати, примечательно еще, что одним из лидеров того времени была компания Vontu, которую в тот же год приобрел Symantec, захватив лидерство в этом сегменте на долгие годы.

Сегодня подход к выбору методов защиты по факту оказывается чисто реактивным, симптоматическим и пассивным. Давайте посмотрим на ситуацию с разных точек зрения и обратимся к примерам из смежных отраслей.

Помните недавнюю историю с ивантеевским стрелком, обиженным девятиклассником, устроившем стрельбу в школе? Как только произошла трагедия, эксперты начали разбираться, как ему удалось заполучить пневматическое ружье, как он нашел инструкции по изготовлению взрывпакетов в интернете, в каких группах в социальных сетях он состоял и т. д. И по контрасту — как мало уделяется внимания психологическим проблемам: безразличию по отношению к чувствам подростка, отсутствию поддержки со стороны родителей и учителей, агрессии сверстников и прочим факторам, которые непременно сопровождают любого человека, идущего на подобное преступление.

Еще один пример по обеспечению безопасности в авиации. Все мы смотрим новости и немного вздрагиваем, когда очередная шайка фанатиков захватывает самолет или осуществляет теракт в аэропорту. И тут же нам заявляют, что меры по обеспечению безопасности будут усилены. В следующий раз вы прибываете в аэропорт или на вокзал, и вас встречает новая процедура досмотра с использованием самых современных сканеров, а также целый список запретов, касающихся того, какие предметы отныне недопустимо иметь при себе. Такие меры только подталкивают злоумышленников разрабатывать новые способы обхода системы, и сложно даже вообразить, на что они пойдут следующий раз для достижения своих целей.

Если мы концентрируемся на реактивном подходе, то будем всегда оказываться на шаг позади. Это приведет только к тому, что механизмы обхода средств защиты станут сложнее и совершеннее.

Часть проблемы кроются в нашем восприятии неизменных атрибутов злоумышленников — оружия. Ножи, бомбы и пистолеты привлекают внимание масс и слишком популяризированы в медиапространстве. Мониторинг, аналитика, тренинги по повышению осведомленности и проактивные меры безопасности вызывают у слушателя зевоту.

Но, по большому счету, неизменным остается единственный вопрос: «Кто злоумышленник, а кто нет?»

Даже обратившись к опыту крупных и зрелых организаций, становится ясно, что вся оценка рисков ИБ проводится с прицелом на потенциальную потерю критичных данных, компрометацию систем и меры по восстановлению работоспособности инфраструктуры. Очень редкие компании заглядывают за горизонт и проводят проактивную работу по недопущению кризисов.

Информационная безопасность и, в частности, производители DLP чрезмерно концентрируются на каналах коммуникаций и передачи данных, защите информации и инфраструктуры. В целом программы защиты отталкиваются от условий и ситуаций, в которых удается установить средства контроля. Производителям программного обеспечения это также на руку. Вышел новый мессенджер — добавили строчку в прайс-листе, научились его блокировать — добавили еще одну. Чаты, USB-накопители, интернет слишком популяризированы. Аналогично физической безопасности реактивные средства защиты неосознанно заслуживают больше доверия. Подкрутили фаервол — угроза исчезла, антивирус сработал и заблокировал зловредную программу, остановили передачу сообщения и предотвратили утечку и т. д. И как мало наших усилий вкладывается в проактивные меры по повышению культуры информационной безопасности!

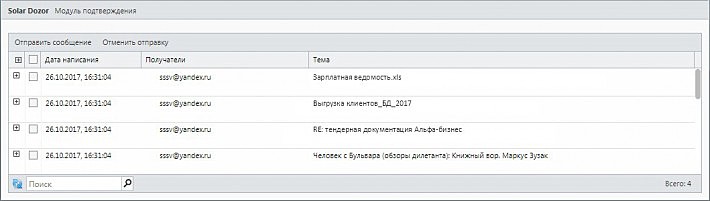

Взять ту же методику предотвращения утечек информации: допустим, система перехватила отправку электронного письма по причине содержания в нем конфиденциальных данных и заблокировала его доставку получателю. Обычно ИБ-специалист уведомляет о таком инциденте руководителя и начинает расследование. Но правда такова, что около 40% таких ситуаций происходят по ошибке сотрудника, а другие 40% нарушают существующий бизнес-процесс. В первом случае безопасник тратит свое время впустую, во втором получает жалобы пользователей и руководства, которым он мешает делать их работу. И только в 20% удается действительно поймать ту самую критичную утечку. Но в этот момент оказывается, что утечка — всего лишь один из симптомов внутренней угрозы, исходящей от сотрудника, и службе безопасности приходится только гадать, какая преступная схема и цель стоят за сливом информации. И тут мы снова приходим к выводу, что выяснение того, кто враг, а кто свой, требует проактивных методик.

По нашему опыту, подавляющего большинства случайных утечек можно было бы избежать, если бы пользователь, во-первых, понимал риски от своих действий, а во-вторых, имел возможность отменить свое действие. На проектах мы часто сталкиваемся с ситуациями, когда человек, отправляя защищаемую информацию трем легитимным получателям, по ошибке ставил в копию и того, кто к этим данным доступа иметь не должен. Или нарушал политики безопасности «с благими намерениями» — пересылал себе на личную почту конфиденциальные документы, чтобы поработать из дома.

Мы реализуем подход, при котором в случае блокировки сообщения пользователь получает сообщение о нарушении политики безопасности с понятными инструкциями, что делать дальше — продолжить отправку, отменить или проконсультироваться с коллегами на счет легитимности своих действий.

Такая практика позволяет на корню зарубать случайные утечки, повышает осведомленность и культуру обращения с критичными данными. Используя «мягкий и прозрачный» механизм блокировки, пользователи научатся саморегулированию и не будут винить во всем информационную безопасность.

Сегодня организации вкладывают в средства безопасности всё больше денег, и, тем не менее, продолжают нести серьезные финансовые потери из-за подрывных действий киберпреступников и мошенников. ИБ-специалисты завалены предложениями от производителей средств защиты, которые, по заявлениям вендоров, являются критически важными элементами в системе обеспечения информационной безопасности. И каким бы ни было решение, оно обещает создать надежный барьер на пути атакующих. И конечно, компании принимают решение о закупке, инвестируя в светлое будущее. Основные надежды возлагаются на многослойность защиты и способность блокировать угрозы.

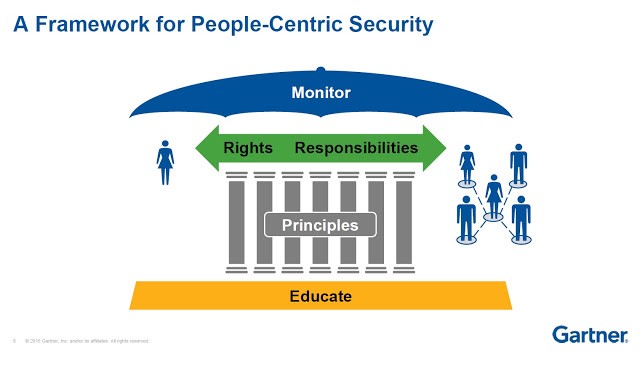

Однако реактивный подход уже не гарантирует безопасность, а по-настоящему эффективна проактивная модель, воплощенная в принципе People-Centric Security, который утверждает, что информированность и личная ответственность сотрудников за выполнение правил информационной безопасности — это ключ к снижению числа случайных инцидентов.

Остается открытым вопрос, как бороться с действительно критичными утечками, какие проактивные меры применять для раннего выявления опасных сотрудников. Но об этом в следующий раз.

19:45 |

||

17:45 |

||

14:45 |

||

12:45 |

||

11:45 |

||

09:45 |

||

09:45 |

||

19:45 |

||

18:45 |

||

16:45 |

||

15:45 |

||

14:45 |

||

13:45 |

||

10:45 |

||

10:45 |

||

09:45 |

||

19:45 |

||

19:45 |

| Home | | | Short News | | | Long News | | | Long Reads | | | Support | | | Library | | | Blogs | | | Links |