| Home | | | Short News | | | Long News | | | Long Reads | | | Support | | | Library |

Динамические скрипты помогают мошенникам обходить защитные системы, заточенные под блокировку подобных зловредов.

Международная команда исследователей обнаружила на сотнях сайтов активные скрипты для перехвата пользовательских кликов. Эти модули накручивают показы рекламных баннеров и направляют посетителей на вредоносные ресурсы.

В исследовании участвовали эксперты Microsoft Research, Китайского университета Гонконга, Национального университета Сеула и Государственного университета Пенсильвании. Они указали, что специалисты по интернет-безопасности, которые борются с кликджекерами, нередко забывают об угрозе сторонних JavaScript-элементов. Эти вредоносные скрипты помогают обойти блокировку кликботов, которые сейчас потеряли былую эффективность.

Используя такие скрипты, злоумышленники выдают автоматизированные клики за действия реальных пользователей. Для проведения атаки на компьютер жертве внедряют вредоносное ПО с функцией перехвата интернет-сессий. Эти скрипты перенаправляют пользователя на сторонние страницы по клику или открывают целевой URL в новой вкладке.

Бороться с такими элементами сложнее, чем с iframe-объектами, в которых традиционно размещаются кликджекеры. Во-первых, JavaScript-код можно загружать динамически, поэтому простой анализ HTML-контента бессилен. Во-вторых, сторонний компонент может так же на лету менять и содержимое URL, по которым кликает пользователь. Наконец, вредоносную ссылку можно динамически привязать к любому объекту на сайте, используя средства управления событиями (event handlers). Контроль всех этих элементов на странице может оказаться непростой задачей из-за их значительного количества.

Эксперты заключают, что для эффективной борьбы с JavaScript-кликджекерами браузер должен в реальном времени понимать смысл действий каждого скрипта. Решить эту задачу призван фреймворк Observer, который специально разработан для нынешнего исследования.

Утилита обеспечивает динамический анализ интернет-страницы с контролем связанных с ней активных компонентов.

«Мы перехватываем все JavaScript-обращения при рендеринге интернет-страницы в браузере, — рассказали специалисты. — Далее мы отслеживаем создание и выполнение JavaScript-объектов, чтобы контролировать происхождение каждого элемента. Мы также наблюдаем за средствами управления событиями, привязанными к каждому HTML-компоненту, и подцепляем JavaScript-API с функциями навигации. Это позволяет нам автоматически определять, может ли тот или иной event handler перехватывать клики. Кроме того, мы вытягиваем перенаправляющий URL без фактического действия со стороны пользователя. В итоге мы понимаем, как тот или иной скрипт реагирует на клики».

В ходе исследования Observer проанализировал 250 тыс. самых посещаемых сайтов Интернета. Эксперты обнаружили 437 вредоносных агентов, которые перехватывают трафик на 613 сайтах. По данным исследователей, каждый день эти ресурсы посещают около 43 млн пользователей.

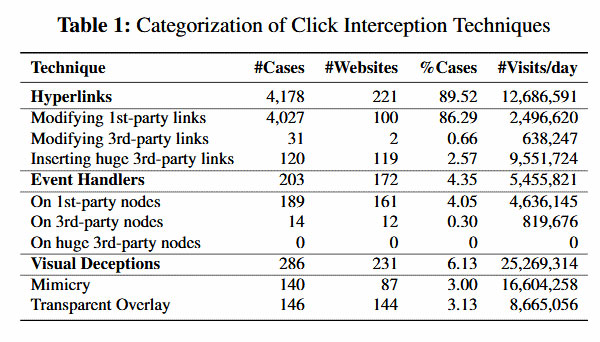

Авторы выделили три основные техники кликджекинга:

Среди обнаруженных JavaScript-кликджекеров встречаются как примитивные образцы, так и более продвинутые. Последние перехватывают клики выборочно, чтобы не вызывать подозрений пользователей и автоматических защитных систем.

Значительная доля подобных действий по-прежнему проходит в рамках мошенничества с рекламными кампаниями. Такие инциденты составили 36% обнаруженных атак. Преступники также применяют эти технологии для продвижения ложной техподдержки, фальшивых антивирусов и прочих зловредов.

Исследователи заключают, что в ближайшие годы масштаб проблемы будет только расти. Интеллектуальные JavaScript-кликджекеры берут на себя роль примитивных кликботов предыдущих поколений, заставляя интернет-ресурсы искать новые способы для защиты аудитории.

В качестве возможной меры противодействия эксперты предлагают добавить в браузеры всплывающие уведомления о каждой ссылке на интернет-странице. Эта информация, из которой можно было бы понять, как появился тот или иной URL, могла бы отображаться при наведении мыши на активный компонент. В то же время, признают специалисты, такая система может усложнить навигацию по сайту, что непременно вызовет недовольство веб-администраторов.

Ранее исследователи обнаружили вредоносные кампании с применением назойливых рекламных баннеров. Злоумышленники воспользовались легитимными функциями CSS-разметки, чтобы двигать всплывающее окно, когда курсор находится над кнопкой закрытия.

19:45 |

||

17:45 |

||

14:45 |

||

12:45 |

||

11:45 |

||

09:45 |

||

09:45 |

||

19:45 |

||

18:45 |

||

16:45 |

||

15:45 |

||

14:45 |

||

13:45 |

||

10:45 |

||

10:45 |

||

09:45 |

||

19:45 |

||

19:45 |

| Home | | | Short News | | | Long News | | | Long Reads | | | Support | | | Library | | | Blogs | | | Links |